https://networks.unify.com/security/advisories/OBSO-2404-01.pdf

Beschreibung: Credentials disclosure vulnerability in Unify OpenScape Desk Phones CP

Betroffen: Unify CP Deskphones

Lösung: Fixed in V1 R11.3.0

für Unify TK Enterprise Systeme

https://networks.unify.com/security/advisories/OBSO-2404-01.pdf

Beschreibung: Credentials disclosure vulnerability in Unify OpenScape Desk Phones CP

Betroffen: Unify CP Deskphones

Lösung: Fixed in V1 R11.3.0

Apache ActiveMQ OpenWire Protocol Class Type Manipulation Arbitrary

Betroffen Unify Produkte

Openscape UC Applications V10 – Fix in V10R5.8.0

Openscape CMP V10 – Fix in V10R5.8.0

Microsofts Baseline Security Analyzer scannt Computer, IP-Bereiche oder Domänen auf Microsoft-Sicherheitsempfehlungen. Verfügen Sie über Administratorberechtigungen, untersucht das Tool alle PCs auf fehlende Patches, Sicherheitslücken und fehlerhafte Sicherheitskonfigurationen. Nach der Analyse des gewünschten IP-Bereichs erhalten Sie einen umfassenden Bericht, welche Patches auf den Computern fehlen und wie Sie die Sicherheit der Computer erhöhen können. Nach der Installation und der Eingabe eines IP-Bereich oder einer Domäne untersuchen Sie über die Option „Mehrere Computer überprüfen“ das gesamte Netzwerk auf einmal nach fehlenden Patches und kritischen Sicherheitslücken.

Aktivieren Sie den Scanvorgang mit „Suche starten“, lädt der MBSA zunächst aktuelle Sicherheitsinformationen aus dem Internet herunter. Danach beginnt das Tool, den konfigurierten IP-Bereich nach Sicherheitslücken zu durchsuchen. Im Anschluss zeigt das Tool einen detaillierten Bericht über die fehlenden Aktualisierungen und Sicherheitslücken an. Aus diesem lässt sich ein Maßnahmenkatalog erarbeiten. Der Scanvorgang des MBSA kann durchaus einige Minuten oder sogar Stunden dauern, abhängig von der Anzahl der Rechner, die im konfigurierten Subnetz integriert sind.

Die Berichte können gespeichert werden und über das Startfenster des MBSA jederzeit erneut angezeigt werden. Zu jedem Überprüfungspunkt zeigt der MBSA eine Detailansicht an. Gibt es Probleme oder findet der MBSA Sicherheitsgefahren, erhalten Sie einen Hinweis zur Lösung des Problems für jeden einzelnen Rechner.

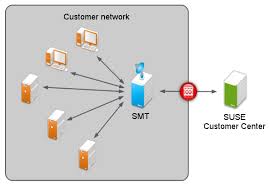

Auch für SUSE Enterprise Linux Betriebssysteme werden zyklisch neue Korrekturen vom Hersteller Novell bereitgestellt. Diese RPM Modul Updates stehen nach der Produktregistrierung zur Verfügung. In der Regel haben die Linux Server aber keinen direkten Zugriff ins Internet. Somit ist es erforderlich einen zusätzlichen Linux Enterprise Server in einer DMZ einzurichten.

Dier SMT Server ist dafür Zuständig über definiert HTTPS Verbindungen die benötigen Repositories zu laden und den TK Servern zur Verfügung zu stellen.

Wie auch bei Microsoft üblich kann dann jeweils auf der Maschine die Patche im Wartungsfenster aktiviert – und die Server im Anschluss einmal neu gestartet werden. TK-Update Service wird im Rahmen eines Patchmanagement Vertrages diese Arbeiten ausführen und die Applikationen im Anschluss testen.

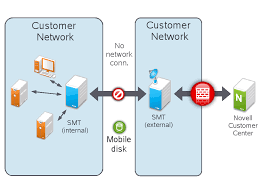

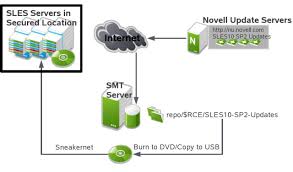

In gänzlichen abgeschotteten Umgebungen kann es notwendig sein, diese Korrekturen offline zu laden und per Datenträger auf die Applikationsserver zu transferieren.

Dazu steht auf einem zusätzlichen SMT Server in einer DMZ die Funktion „Burn to DVD“ zur Verfügung. Mit diesen geschützten Datenträger können so Patche auch ohne Internet Zugriff auf die Systeme übertragen werden.

https://networks.unify.com/security/advisories/OBSO-2401-01.pdf

Beschreibung: Path Traversal vulnerability in Atos Unify OpenScape Voice

Betroffene Produkte: Atos Unify OpenScape Voice (duplex deployments)

Lösung: Fixed in V10R3.26.1